*Por Franzvitor Fiorim

*Por Franzvitor Fiorim

O modelo “as-a-Service” vem ganhando adaptações mundo a fora e não é de hoje que os hackers embarcaram nessa onda, vendendo acesso a ferramentas, instruções e listas de alvos vulneráveis. Essa é uma tendência que pode moldar o futuro do mercado de exploração de vulnerabilidades, ainda mais com a criação de plataformas para cibercriminosos oferecendo vantagens como conexão fácil e remota às redes corporativas via RDP (Remote Desktop Protocol).

O estudo A ascensão e queda iminente do mercado de exploração de N-Day no underground cibercriminoso revela que o modelo “as-a-Service” permite que os hackers cobrem preços mais altos do que nas explorações de N-Day. Os valores praticados geralmente começam em mais de US$ 1 mil. Por exemplo, um vendedor ofereceu acesso, por meio de Execução Remota de Código (Remote Code Execution – RCE), a um banco na França, por US$ 1.200, e a um banco na Polônia, por US$ 1.500. Para ter uma ideia de como é lucrativo, em alguns fóruns em inglês explorações do Microsoft Word e do Excel são oferecidas por apenas US$ 35.

Nesse contexto, observamos dois tipos de vendedores “as-a-Service”: os menos experientes e os mais profissionais. Os menos experientes normalmente não dedicam todo o seu tempo à modalidade e precisam contar com a sorte para encontrar explorações que funcionam. Já os vendedores profissionais, por outro lado, têm um leque variado de opções à venda e possuem até portfólio com as principais ofertas negociadas no mercado.

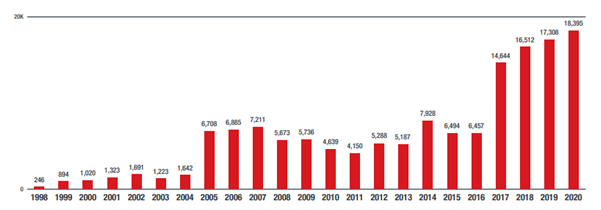

As explorações de vulnerabilidades que foram corrigidas por anos são baratas na deep web e continuam fazendo vítimas. As variantes do ransomware WannaCry, por exemplo, que surgiu em 2017, ainda são predominantes nos dias de hoje. O relatório anual de cibersegurança da Trend Micro mostra que o WannaCry foi a família de malware mais detectada em 2020. E de acordo com Shodan, em busca realizada em junho último, ainda há mais de 650 mil dispositivos vulneráveis a essa família de ransomware.

Durante nossa pesquisa, vimos o preço de uma exploração cair continuamente ao longo do tempo até que eventualmente caiu para zero. Isso tornou a exploração acessível a mais cibercriminosos. Paradoxalmente, quanto mais tempo passa desde o lançamento de um patch para uma vulnerabilidade, maior é a superfície de ataque, já que a precificação permite que os atacantes mais mal-intencionados incorporem a exploração de vulnerabilidade em seus modelos de negócios.

Mas se já existe um patch para uma vulnerabilidade, por que ela ainda continua lucrativa e fazendo vítimas pelo mundo? A constatação é de que boa parte das empresas não está preparada para lidar com este perigo. É preciso criar a cultura da segurança, entender que vulnerabilidades antigas oferecem riscos e precisam ser saneadas. O patch virtual é a maneira de as organizações ganharem tempo para que as equipes de segurança implementem as atualizações necessárias.

Ao analisar o risco potencial que as vulnerabilidades representam, as organizações devem considerar mais do que os scores de gravidade; elas também devem olhar para o que está sendo explorado no submundo do cibercrime. A longevidade de uma exploração valiosa é mais longa do que pensa a maioria. Essa informação é vital para quem gerencia a segurança cibernética de uma organização. Ao abordar a vulnerabilidade popular de ontem você pode estar, muitas vezes, eliminando o risco mais crítico de hoje.

*Franzvitor Fiorim é Diretor Técnico na Trend Micro Brasil

Aviso: A opinião apresentada neste artigo é de responsabilidade de seu autor e não da ABES – Associação Brasileira das Empresas de Software